TPM Chipset چیست؟ چرا برای نصب ویندوز 11 TPM اجبار است؟

TPM Chipset چیست؟ چرا برای نصب ویندوز 11 TPM اجبار است؟

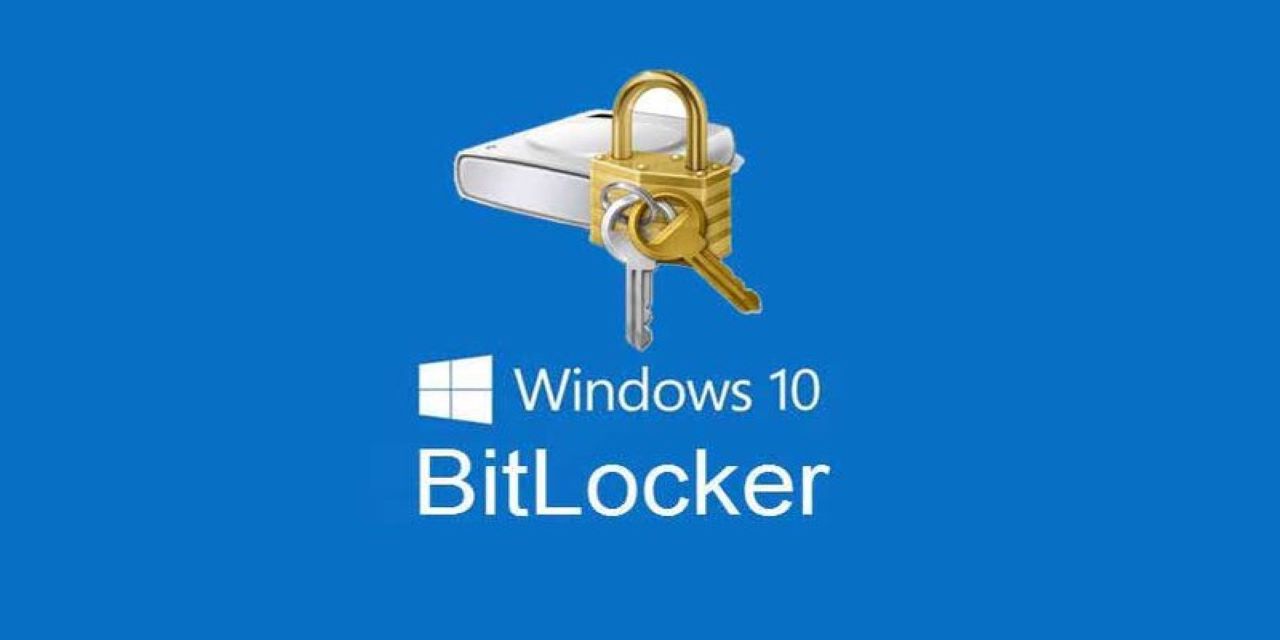

ویژگی BitLocker قابلیتی می باشد که از سیستمعامل Vista به بعد روی نگارش های سیستمعامل های Ultimate و Enterpriseقرار داده شده است.

ویژگی BitLocker توانایی Encrypt نمودن اطلاعات موجود در درایو های سیستمعامل را برعهده دارد. در گذشته این نقطه ضعف وجود داشت که کاربران به روش های متفاوت اطلاعات موجود در سیستمعامل را Secure می کردند اما در نهایت در بدترین شکل ممکن کامپيوتر به سرقت رفته و امنیت اطلاعات کاربران به خطر می افتاد. به این نوع Attackها Offline Attack گفته می شود.

Offline Attack به نوعی از دست یابی به اطلاعات گفته می شود که بدون استفاده از نرم افزار انجام می گیرد در حقیقت به صورت فیزیکی کامپیوتر به سرقت برده می شود (سرقت کامپیوتر می تواند فقط شامل Hard Disk باشد) با وجود اینگونه Offline Attackها از شرکت مایکروسافت راه امنیتی خاصی ارائه نشده بود تا اینکه همزمان با ارائه شدن سیستمعامل Vista این شرکت قابلیت BitLocker را برای سیستمعامل های خود طراحی نمود تا در مقابل Offline Attackها از اطلاعات کاربران محافظت صورت گیرد.

ویژگی BitLocker اطلاعات موجود در سیستم را به نوعی رمزنگاری می نماید که در صورتی که کامپیوتر با Offline Attackها مواجه گردد و از Hard Disk برای به سرقت بردن اطلاعات استفاده گردد این اطلاعات به هیچ وجهی قابل دسترسی نخواهد بود.

معرفی TPM Chipset

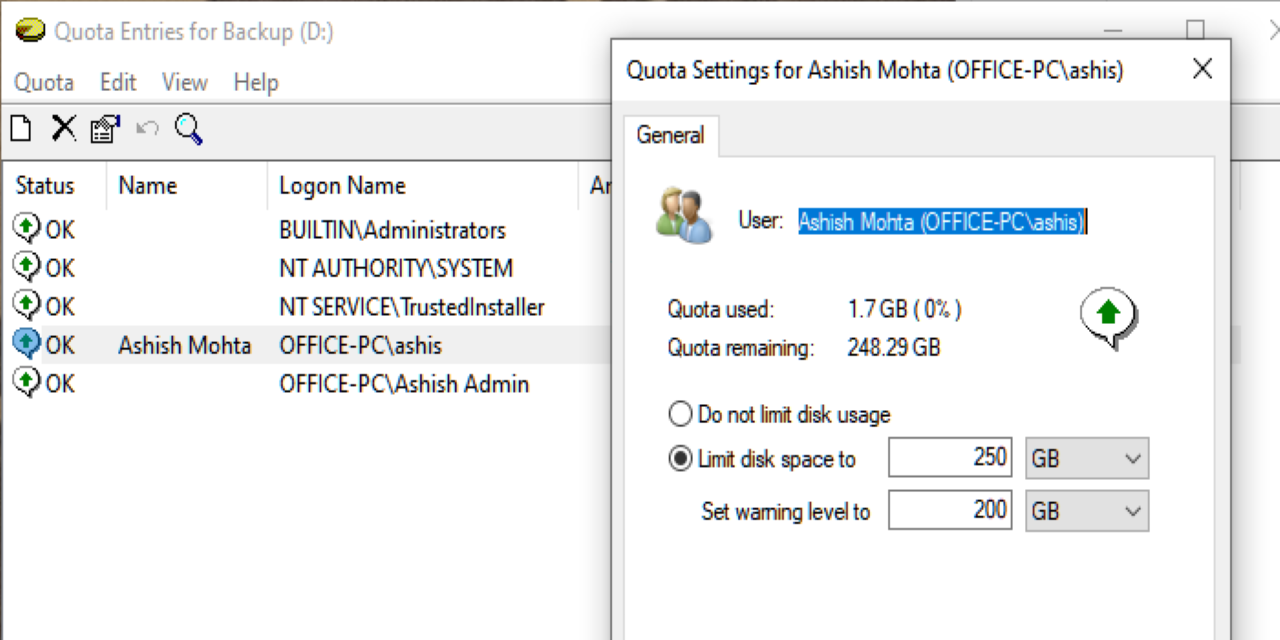

برای اینکه بتوانید قابلیت BitLocker را برروی یکی از نسخه های Ultimate و Enterprise فعال نمایید نیازمند یک Motherboardمی باشید که دارای Chipset به نام TPM باشد البته به این نکته توجه داشته باشید که اگر TPM Chipset وجود نداشته باشد باز هم می توانید از یک سری قابلیت های BitLocker استفاده نمود اما وجود این Chipset باعث می گردد که شما از تمامی امکانات BitLocker به صورت کامل استفاده نمایید.

TPM Chipset برروی Motherboard به شکل های متفاوتی قرار دارد در تصویر زیر می توانید یک نمونه از این Chipset را مشاهده نمایید.

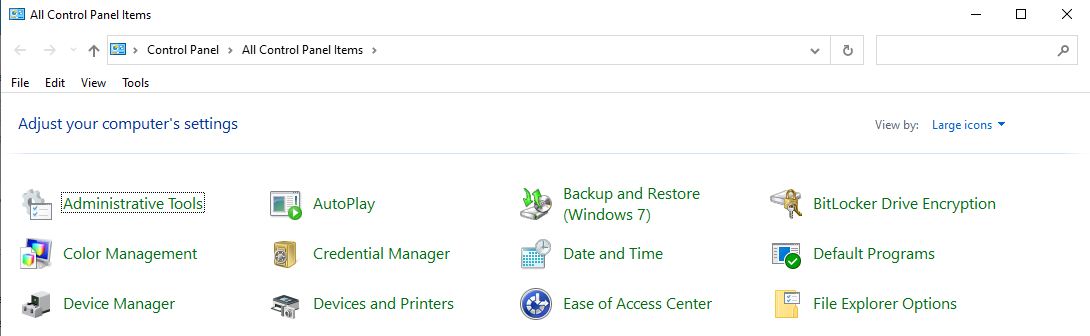

برای فعال نمودن قابلیت BitLocker در ویندوز Seven باید وارد بخش Control Panel شده و همانند تصویر زیر گزینه BitLocker Drive Encryption را انتخاب نمایید.

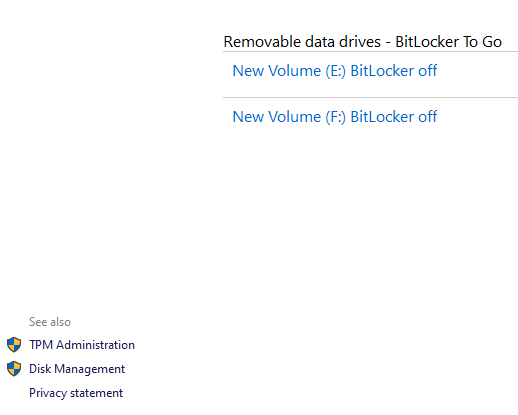

با انتخاب نمودن این گزینه لیست تمامی پارتیشن های موجود در سیستمعامل همانند تصویر زیر برای شما نمایش داده می شود. برای اینکه بتوانید از وجود Chipset TPM برروی کامپیوتر خود آگاهی پیدا نمایید در تصویر زیر گزینه ای به نام TPM Administration وجود دارد که در شکل با كادر مشكي مشخص شده است.

زمانی که سیستمعامل سخت افزار را برای شناسایی این Chipset بررسی می کند در صورت عدم شناسایی این Chipset پیغامی مطابق با تصویر زیر نمایش داده خواهد شد.

آشنایی با BitLocker Mode

ویژگی BitLocker را می توانید در چندین Mode متفاوت استفاده نمایید که به شرح زیر می باشد:

• TPM-Only Mode

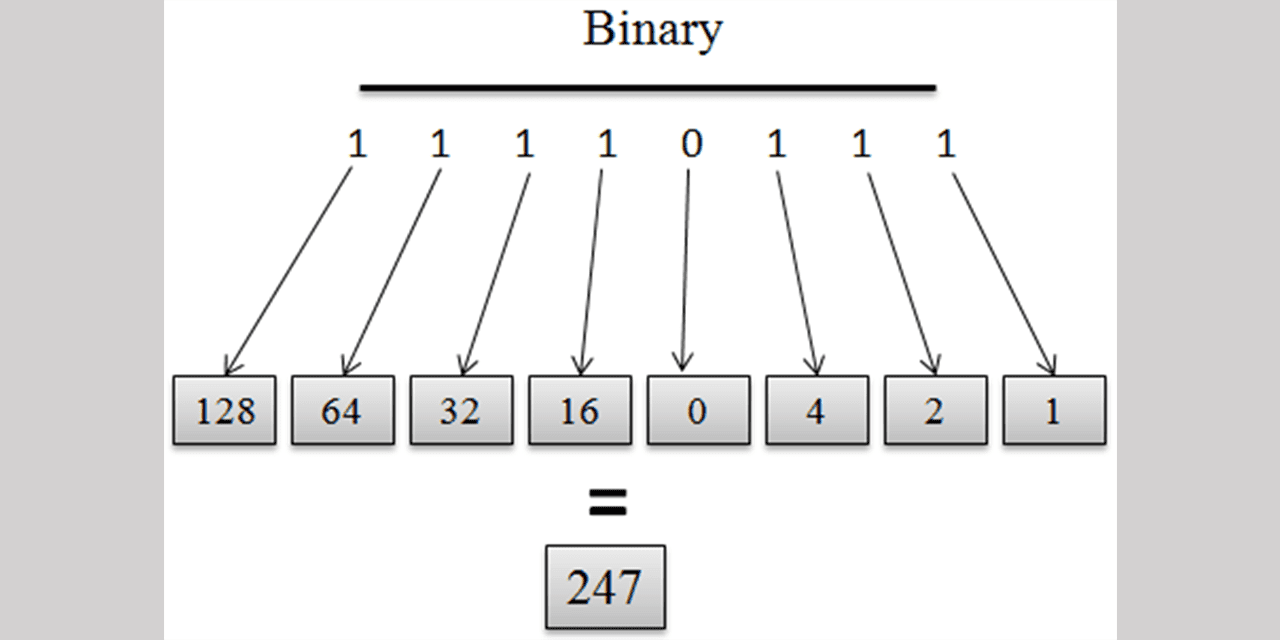

از این Mode زمانی استفاده می گردد که TPM Chipset برروی Motherboardکامپیوتر شما وجود داشته باشد. اگر این Mode را برای BitLocker استفاده نمایید زمانی که کامپیوتر بوت می شود و ویندوز اجرا می شود به راحتی می توانید به تمامی اطلاعات دسترسی داشته باشید. به طور ساده تر در هیچ مرحله ای نیازی به وارد کردن Password برای Decrypt نمودن اطلاعات نمی باشد در واقع عمل Decrypt یا از کد خارج نمودن اطلاعات در پشت صحنه انجام می گیرد (توسط Chipset TPM انجام می شود) در این صورت شما در حین کارکردن با کامپیوتر و سیستمعامل متوجه این امر نخواهید گشت.

بیشترین کاربرد این Mode برای زمانی می باشد که کامپیوتر شما مورد Offline Attack (سرقت) قرار می گیرد و در این وضعیت اگر هارد دیسک از روی کامپیوتر سرقت شده باز شود و برروی کامپیوتر دیگری قرار داده شود به هیچ عنوان به پارتیشن موردنظر که قابلیت BitLocker برروی آن فعال شده است امکان دسترسی اطلاعات وجود نخواهد داشت. این امر به علت وجود TPM Chipset میباشد. در حقیقت هر Chipset مختص به یک کامپیوتر می باشد. در صورتی که اطلاعات یک Hard Disk برروی کامپیوتری با قابلیت TPM یا TPM- Only Mode کد گذاری شده باشد و این هارد دیسک را برروی یک کامپیوتر دیگری قرار دهید که دارایTPM Chipset باشد باز هم امکان دسترسی به اطلاعات آن میسر نمی باشد.

به این علت که کلیدی که اطلاعات را Decrypt می نماید یا از کد خارج می کند فقط در داخل همان Chipset که اطلاعات را Encrypt نموده است ذخیره می گردد.

• TPM with Startup Key

زمانی که قابلیت BitLocker به همراه TPM فعال شده باشد در زمان بوت شدن کامپیوتر، سیستمعامل نیاز دارد که شما یک USB Flash را به کامپیوتر متصل کنید و علت درخواست این می باشد که در زمان Encrypt نمودن اطلاعات موجود در هارد دیسک توسط این Mode سیستمعامل کلیدی را ایجاد می کند که برای Decrypt نمودن اطلاعات استفاده می شود. این کلید باید بر روی یک USB Flash Drive ذخیره گردد به همین دلیل در زمان بوت شدن سیستمعامل نیاز به وارد کردن همان USB Flash می باشد که در زمان Encrypt نمودن اطلاعات کلیدDecrypt در آن ذخیره شده است.

• TPM with Pin

در صورتی که Data موجود در هارد دیسک کامپیوتر در قالب این Mode به صورت Encrypt شده باشد در زمان Boot شدن نیاز به وارد کردن Pin Code می باشد.

Pin عددی می باشد که در زمان Encrypt نمودن اطلاعات از آن استفاده شده است. با وارد کردن اینPin Number سیستمعامل توسط TPM Chipset شروع به Decrypt نمودن اطلاعات می نماید.

• TPM with Pin & Startup Key

چنانچه که این Mode را برای Encrypt نمودن اطلاعات مورد استفاده قرار دهید باید در زمان بوت شدن سیستمعامل از USB Flash و Pin Number برای Decrypt نمودن استفاده نمایید این روش را میتوان به عنوان امن ترین حالت مورد استفاده قرار دهید. به این نکته توجه داشته باشید در این Mode وجود Pin Number و USB Flash در کنار هم لازم می باشد در صورتی که یکی از این دو استفاده نشود سیستمعامل بوت نمی گردد.

• BitLocker without a TPM

حالتی می باشد که در ادامه مبحث فقط این Mode را مورد بررسی قرار خواهیم داد. این Mode استفاده از قابلیت BitLocker بدون استفاده از TPM Chipset می باشد. در این Mode سیتسم عامل بوت می شود و به ویندوز Logon می نمایید، اما زمانی که قصد استفاده از پارتیشنی که قابلیت BitLocker برای آن فعال شده است را داشته باشید باید برای Decrypt نمودن از Password استفاده کنید. البته میتوانید طوری تنظیم نمایید، زمانی که سیستمعامل بوت می شود و به ویندوزLogon می نمایید پارتیشنی که با BitLocker اطلاعات آن را Encrypt کرده¬اید به صورت اتوماتیک اطلاعات را Decrypt نماید. به این مورد هم توجه داشته باشید که این Mode برای Offline Attack مورد استفاده قرار نمیگیرد.

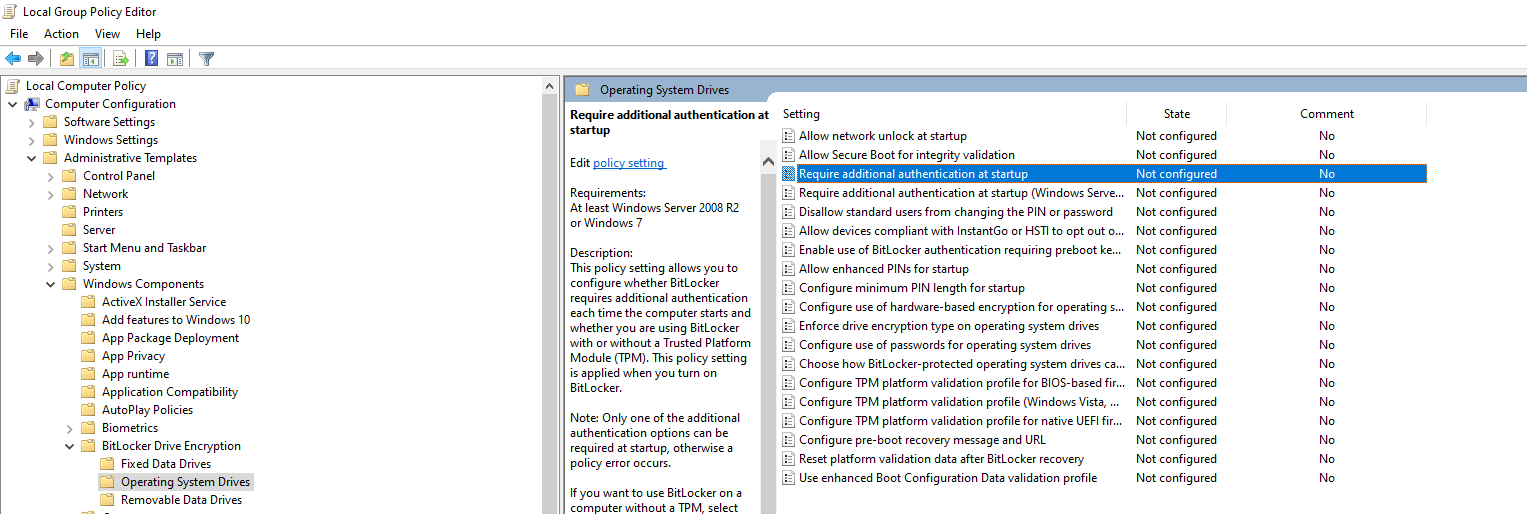

در صورتی که TPM Chipset برروی Motherboard وجود نداشته باشد باید برای فعال نمودن BitLocker وارد بخش Group Policy سیستمعامل شوید. برای این منظور در Run از دستور Gpedeit.Msc استفاده کنید تا کنسول مربوط به مدیریت Group Policy نمایش داده شود. بعد از نمایش کنسول به مسیر زیر مراجعه نمایید تا بخش موردنظری که در تصویر زیر مشخص شده است برای شما قابل دسترس باشد.

Computer Configuration + Administrative Templates + BitLocker Drive Encryption + Operating System Drives

همان طور که در تصویر بالا مشاهده می نمایید چند مورد Policy را می توانید در این بخش اعمال نمایید. اما گزینه موردنظری که برای تنظیم BitLocker در صورت عدم وجود TPM مورد استفاده قرار می گیرد Policy زیر می باشد.

• پالسیRequires Additional Authentication at Startup

با انتخاب و اجرای پالسی فوق تصویرزیر نمایش داده می شود.

همان طور که در Help مربوط به این Policy اشاره شده است، زمانی که TPM برروی کامپیوتر شما وجود ندارد مجبور به استفاده از Additional Authentication Method می باشید. در صورتی که این Policy را فعال (Enabled) کنید گزینه های بخش Option این پالسی فعال و قابل تنظیم می گردد. در صورتی که گزینه Allow BitLocker Without a Compatible TPM را فعال کنید به معنی این می باشد که ویژگی BitLocker اطلاعات و دیتای موجود در هارد دیسک را بدون وجود TPM یا Compatible TPM، امن می نماید. توجه داشته باشید که یک سری ازChipset های TPM با یک سری از نگارش های سیستمعامل مایکروسافت سازگار نمی باشد. در ادامه گزینه های دیگری وجود دارد که برای تنظیمات مربوط به Modeهای مطرح شده برای TPM می باشد اما بخش اصلی در این Policy فعال کردن گزینه اول جهت استفاده از قابلیتBitLocker بدون نیاز به TPM می باشد.

در حالی که مایکروسافت از زمان ویندوز ۱۰ استفاده از چیپ TPM را برای سازندگان لپتاپها و کامپیوترهای دسکتاپ مبتنی بر این سیستمعامل اجباری کرده، اما از طرف دیگر انجام این کار برای عموم کاربران و بسیاری از شرکای این شرکت اجباری نبوده است. در ویندوز ۱۱، در بخش مربوط به حداقل مشخصات سختافزاری برای نصب این سیستمعامل، شاهد اشاره به نسل دوم چیپ TPM هستیم.