IPSEC چیست ؟ چگونه با IPSEC یک شبکه ایمن پیادهسازی کنیم؟

IPSEC چیست ؟ چگونه با IPSEC یک شبکه ایمن پیادهسازی کنیم؟

IPSEC چیست ؟ یکی مواردی است که در هنگام راه اندازی یک شبکه امن باید این موضوع آشنا باشیم. در این محتوا قصد داریم به بررسی Ipsec در شبکه بپردازیم و پس از بررسی آن با نحوه نصب و راه اندازیابزار IPSEC Monitoring آشنا شویم. در این آموزش تصویری همراه Goexam باشید.

IPSEC چیست ؟

پروتکلی است که بر روی سیستم عامل های ویندوزی مایکروسافت از سال 2000 به بعد فعال و مورد استفاده قرار گرفت. از این پروتکل به جهت کدگذاری و Encryption اطلاعاتی که بر روی بستر Lan یا Wan بین کامپیوترها در حال تبادل است.دقت کنید که این پروتکل تنها خاص Encryption نمی باشد و با توجه به الگوریتم ها و پروتکل های زیر مجموعه خود توانایی Authentication کردن را فراهم می کند.اما قبل از وارد شدن به این پروتکل باید با یک سری اصطلاحات که پیش زمینه درک IPSEC می باشد آشنا شوید.

این موارد به عنوان اصول امنیت محسوب می شود که 5 اصل می باشد اما در کتاب 2008 از این موارد فقط دو مورد بیان کرده است به این شکل که 4 اصل را در یک مورد و یک اصل را به صورت مجزا مطرح می کند.

- Data Authentication

- Data Origin

با استفاده از این اصل می توانید IPSEC را فعال کنید تا اطمینان حاصل کنید که Packet را که دریافت می کنید از طرف همان کسی باشد که باید Data را ارسال می کرد. این تعاریف را برای دو اصطلاحReliability or Confidence مطرح می گردد.

- Data Integrity

اطمینان از این که دیتایی که توسط فرستنده ارسال شده است همان دیتایی باشد که توسط گیرنده دریافت شده است. زمانی مطرح میشود که یک Connection دارای صداقت (Integrity) است منظور این می باشد که همان چیزی که طرف اول ارسال میکند عیناً همان دیتا را طرف دوم نیز دریافت میکند.

- Anti-Reply Protection

در این مرحله IPSEC اطلاعات یا Packet دریافتی را چک می کند تا Unique باشد.

- Encryption

به عنوان مهمترین قابلیت IPSEC محسوب می شود به دلیل کدگذاری اطلاعات تا در طول مسیر اگر اطلاعات توسط هکری Capture شود این اطلاعات قابل خواندن نباشد.پروتکل IPSEC از نوع پروتکل های Open Source می باشد به این معنی که خاص مایکروسافت نیست و شرکت های دیگر همانند Cisco هم از این پروتکل استفاده می کنند.

این پروتکل در ساختار خود از دو پروتکل زیر مجموعه تشکیل می شود

- پروتکل (ESP (Encapsulation Security Payload:

این پروتکل از دو پروتکل به نام های Confidentiality به مفهوم محرمانه و Integrity به معنای تمامیت پشتیبانی می کند.

- (AH (Authentication Header

از این پروتکل به جهت بحث Integrity و Authentication مورد استفاده قرار می گیرد. برای این موارد از پروتکل Kerberos و Certification بهره خواهد برد.

پروتکل IPSEC از دو الگوریتم در خصوص Confidentiality استفاده می کند که این دو به شرح زیر می باشد:

- DES

- 3DES

بعد از ارائه سیستم عامل 2008 به بعد یک الگوریتم دیگری به نام AS ارائه شد. پروتکل IPSEC در بحث Integrity از دو پروتکل به نام های SHA1 و MD5 استفاده می کند.

شماره پورتی که برای پروتکل IPSEC اختصاص داده شده است عدد 500 می باشد در بعضی از کتاب ها و مقالات این پروتکل با نام IKE هم معرفی می شود. علاوه بر این شماره پورت های مربوط به دو پروتکل ESP برابر 50 و برای پروتکل AH عدد 51 در نظر گرفته شده است.

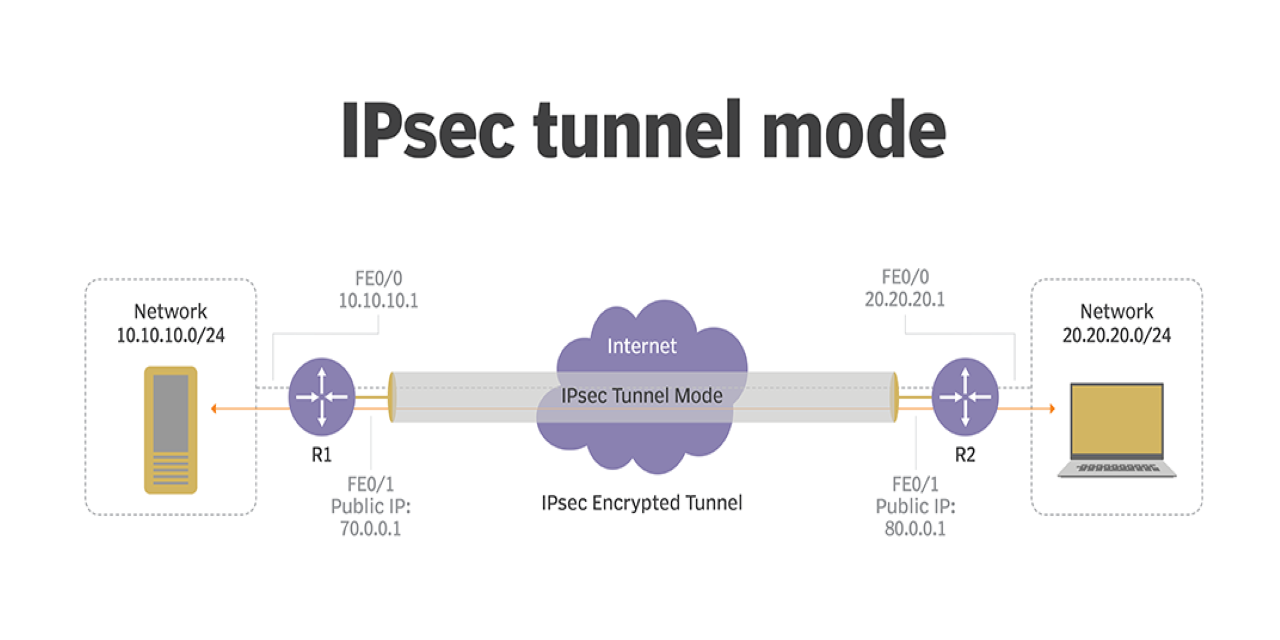

چنانچه حضور ذهن داشته باشید در بحث VPN زمانی که می خواهید پروتکل L2TP و IPSEC را استفاده کنید در هر دو حالت IPSEC وجود داشت به این صورت که درحالت L2TP این پروتکل بستر VPN را ایجاد می کرد و IPSEC اطلاعات را Encrypt و بر روی این بستر ارسال می کند.

با استفاده از IPSEC می توانید ارتباط بستر Lan داخلی را بر اساس IPSEC برقرار کنید. نمونه استفاده از این پروتکل در بستر Lan به جهت ارتباط DNS سرور می باشد. به این شکل که از این پروتکل برایZone Transfer بین DNS سرورها استفاده می شود تا Data تبادل شده در شرایط مطمئنی به سرورها ارسال شود.

سناریو

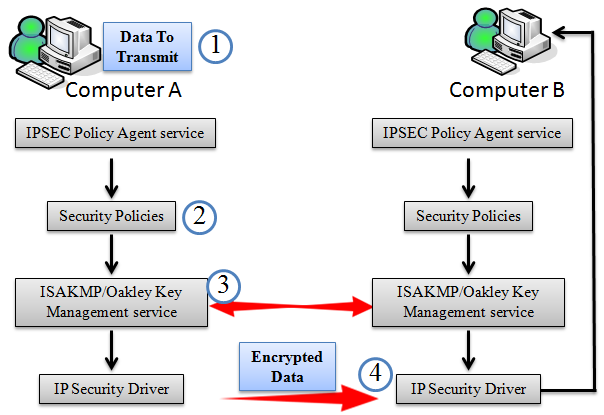

برای درک عملکرد IPSEC به تصویر زیر دقت کنید.

مشاهده می کنید کامپیوتر A در این ساختار شبکه گواگزم قصد ارسال یک Data برای کامپیوتر B را دارد. و این Data باید به کمک پروتکل IPSEC به صورت Encrypted یا کدگذاری شده ارسال شود.

در تصویر مشخص است در اولین مرحله IPSEC Policy Agent Service اجرا خواهد شد که وظیفه این سرویس در کامپیوتر فرستنده در این سناریو این می باشد که از داخل Group Policy و در شاخهSecurity Policy تمامی پالسی های مربوط به IPSEC را اجرا و Load کند(در این حالت الگوریتم های احراز هویت و نوع کدگذاری اطلاعات را می توان مشخص نمود) در مرحله سوم سرویس اصلی IPSEC که با نام ISAKMP معرفی می شود قبل از هر چیزی بین کامپیوتر مبدا و مقصد در واقع Source و Destination عمل Negotiate یا مذارکره بر سر الگوریتم های کدگذاری و روشهای Authentication و مسائلی از این قبیل می کند.

زمانی که یک Data را Encrypted کنید و آن را ارسال نمایید پس در طرف دوم هم باید از این اطلاعات آگاهی داشته باشد تا بتواند Data ارسالی از سمت شما را Decrypt کند.

روند Negotiate به این صورت می باشد که کامپیوتر Source در اولین گام بر سر پروتکل Authenticate مذاکره می کند تا یک روش مشترکی را برای خود مشخص نمایند که با استفاده از این پروتکل یکدیگر را شناسایی می کنند تا از معتبر بودن هر دو سمت اطمینان حاصل کنند و در مرحله بعد روش های Encryption و Integrity را بررسی می نمایند. نهایتاً بعد از انجام مذاکره اطلاعات مورد نیاز به IP Security Driver داده می شود. منظور همان کارت شبکه کامپیوتر است. نهایتاً کارت شبکه بر مبنای الگوریتم انتخاب شده Data را Hash و یا encrypt می کند و به سمت کلاینت مقصد ارسال می کند.

نکته ایی که حائز اهمیت است میتوانید برای کسب اطلاعات بیشتر به صورت رایگان در دوره آموزشی MCSA 2016 شرکت نمایید.

در همین حین بخش ISAKMP در کامپیوتر مقصد اطلاعات را به کارت شبکه خود ارسال می کند تا اطلاعات لازم در خصوص Decryption را اعلام کند. این کارت شبکه با استفاده از همان روش مقابل و کلیدی که بین این دو کامپیوتر در طول مذاکره ایجاد شده است Data را از کد خارج می کند و مستقیماً به لایه Application یا سیستم عامل که کامپیوتر B است تحویل می دهد.

آموزش راه اندازی پروتکل IPSEC در ویندوز سرور

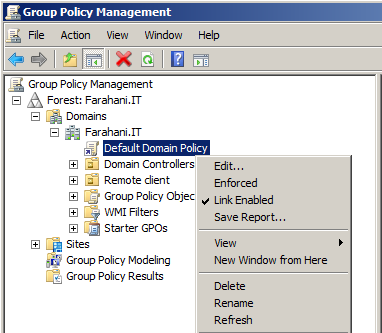

برای دسترسی به تنظیمات IPSEC نیاز است که به تنظیمات Group Policy وارد شوید. با توجه به اینکه در این سناریو از کامپیوتر DC استفاده شده است دسترسی به کنسول Group Policy متفاوت می باشد. بعد از اجزای کنسول Group Policy Management بر روی نام Forest کلیک تا زیر شاخه های آن نمایش داده شود. در ادامه بر روی Domains کلیک و در زیر شاخه آن بعد از انتخاب نام Domain وارد تنظیماتDefault Domain Policy شوید و نهایتاً مطابق تصویرزیر بر روی آن راست کلیک و گزینه Edit را انتخاب کنید.

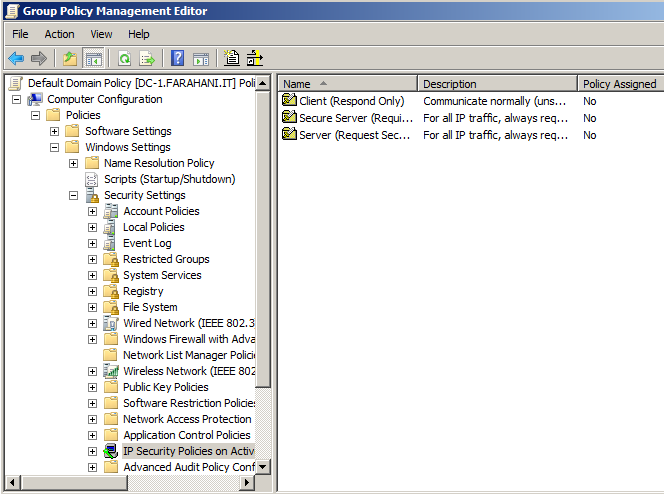

در ادامه کنسول group policy را در دسترس خواهید داشت. برای دسترسی به پالسی های IPSEC باید به مسیر زیر در داخل این کنسول مراجعه تا تصویرزیر را مشاهده کنید.

Computer configuration>policies>windows Setting>security setting>IP Security policies on Active Directory

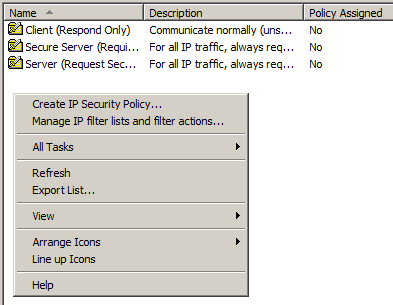

در این کنسول سه پالسی در Level های متفاوت امنیتی در دسترس قرار دارد. می توانید از پالسی های موجود استفاده کنید و آنها را بر اساس نیاز خود تنظیم یا اینکه با راست کلیک کردن در این بخش و انتخاب گزینه Create IP Security Policy مطابق تصویرزیر اقدام به ایجاد یک پالسی جدید کنید.

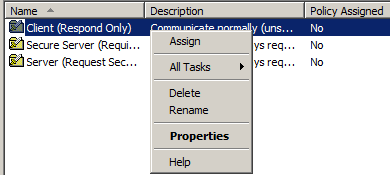

در حالت معمول برای اینکه از این پالسی ها استفاده کنید می توانید بر روی آنها راست کلیک و با استفاده از گزینه Assign استفاده کنید.

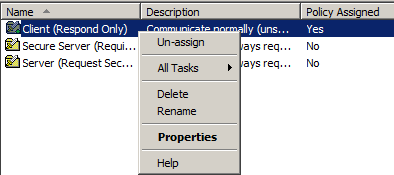

در این حالت پالسی برای Domain اعمال می شود. اگر بخواهید این پالسی را لغو کنید همانند تصویرزیر مجدداً بر روی پالسی مورد نظر راست کلیک و گزینه Un-assign را انتخاب کنید.

معرفی Client Respond Only

تنظیمات پیش فرضی که برای این پالسی در نظر گرفته شده است به این صورت می باشد اگر این پالسی را اعمال کنید حالت معمول با کلاینت های شبکه ارتباط برقرار می کند. منظور ارتباط به صورت Clear Text است و چنانچه کلاینتی بخواهد ارتباط آن به صورت IPSEC باشد کلاینت ها می توانند با توجه به اینکه این پالسی را فعال نموده اید Session مربوط به آن ارتباط را به صورت IPSEC با طرف مقابل برقرار کنند.

معرفی Server Request Security

عملکرد این پالسی را می توان بر خلاف پالسی قبل دانست. در پالسی قبل سمت دیگر از شما می خواهد که با IPsec با آن ارتباط برقرار کنید اما با فعال کردن این پالسی از دیگر کلاینت ها می خواهید در صورت داشتن قابلیت IPSEC با استفاده از این پروتکل با شما ارتباط secure برقرار کنند. در شرایطی که سمت مقابل از این قابلیت پشتیبانی نکند ارتباط به صورت معمول برقرار می شود.

معرفی Secure Server Require Security

کامپیوتری که این پالسی را بر روی آن فعال می کنید فقط و فقط تحت پروتکل IPSEC مجاز به برقراری ارتباط است و تمامی Data خود را به صورت Encrypt شده ارسال می کند.

معرفی تنظیمات Properties پالسی Server Request Security

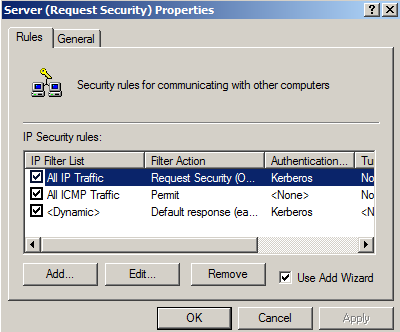

برای دسترسی به تنظیمات هر یک از این پالسی ها باید بر روی آنها راست کلیک و گزینه Properties را انتخاب تا تصویرزیر نمایش داده شود.

مشاهده می کنید این تنظیمات در دو Tab متفاوت وجود دارد که در ادامه مورد بررسی قرار خواهد گرفت.

معرفی Rule Tab

این Tab به عنوان اصلی ترین تنظیمات می باشد به این دلیل که با استفاده از این Tab قوانینی که قرار است ارتباط Secure با دیگر کلاینت ها داشته باشد را تعریف می کند.

با استفاده از این Tab اول از هر چیزی می توانید نوع ترافیکی که می خواهید به صورت Secure باشد مشخص می کنید که در این خصوص می توانید نوع ترافیک را IP, ICMP و …. نهایتاً در این پروتکل می توانید تعریف کنید که این ارتباط به چه صورتی Secure برقرار شود.

به طور پیش فرض سه Rule برای ترافیک های IP, ICMP وDynamic ایجاد شده است.

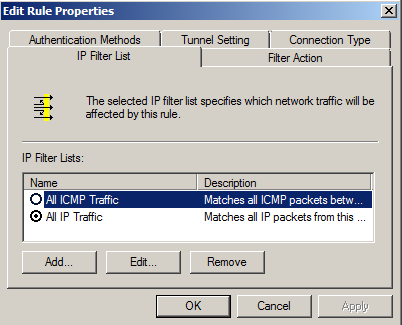

در صورت نیاز می توانید با استفاده از گزینه Add یک Rule جدیدی را ایجاد یا اینکه همین Rule های موجود را ویرایش کنید. به طور نمونه Rule مختص به All IP Traffic را انتخاب و گزینه Edit را به منظور ویرایش انتخاب تا تصویرنمایش داده شود.

در این بخش چندین Tab متفاوت را مشاهده می کنید. در ادامه به معرفی هر یک خواهیم پرداخت.

معرفی IP Filter List

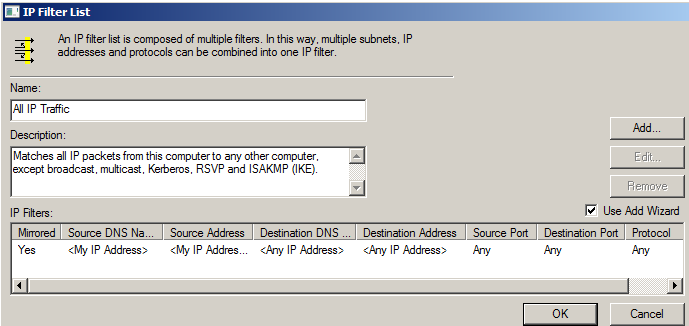

تنظیمات مربوط به این Tab در شکل فوق مشخص می باشد. اشاره شد قبل از هر چیز باید مشخص کنید که چه نوع ترافیکی را می خواهید Filter کنید. می توانید پروتکل TCP را به طور کامل انتخاب یا اینکه یک پورت خاصی از پروتکل TCP یا پروتکل ICMP و .. را مشخص کنید. در این بخش یکی از Rule های پیش فرض مختص به All IP Traffic است. اگر این Rule را انتخاب و گزینه Edit را کلیک کنید تصویرزیر را مشاهده می کنید.

در شکل فوق در قسمت IP Filter اطلاعاتی به شرح زیر ارائه می گردد:

از هرSource IP Address به هر Destination و با کمک گیری از هر پورت و پروتکلی اگر Packet ارسال شد این ارتباط به صورت Encrypt برقرار شود.

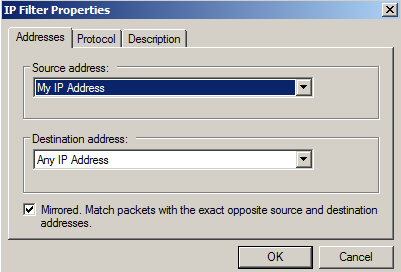

اگر که بخواهید در این Rule تغییراتی اعمال کنید بایدRule نوشته در بخش IP Filter را انتخاب تا گزینه Edit فعال شود. با زدن این گزینه تصویرزیر را مشاهده می کنید.

در این Tab منظور از Source IP Address کامپیوتر شما می باشد و منظور از Destination کامپیوترهای طرف مقابل ارتباط می باشد. گزینه Mirrored در صورت فعال شدن به معنی عمل معکوس می باشد یعنی از هر کامپیوتری به سمت کامپیوتر شما.

با توجه به این که شما در حال کارکردن بر روی پالسی های Domain می باشید چنانچه گزینهAny IP Address را در بخش Source Address انتخاب کنید و در بخش Destination Address حالتAny Address را انتخاب کنید در Domain مشخص می کنید که تمامی ترافیک های ارتباطی بین کلاینت ها بر اساس IPSEC انجام شود.

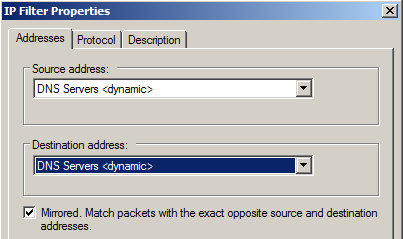

نمونه دیگر اگر می خواهید که ارتباط DNS سرورهای موجود در Domain به صورن Secure برقرار شود باید در این بخش در قسمتSource و Destination Addressگزینه DNS Server Dynamic را همانند تصویرزیر تنظیم کنید.

در این حالت ارتباط تبادلی که فقط مختص DNS سرور است تحت IPSEC برقرار می شود و با توجه به Encryption که مشخص می کنید. حتی امکان اینکه ترافیک های بین دو Subnet را که تحت IPSEC برقرار شود.

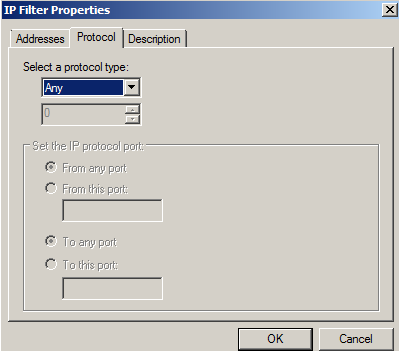

در صورتی که به Protocol Tab مراجعه کنید تصویرزیر را مشاهده خواهید کرد.

در این قسمت تعریف شده است که از هر پروتکلی و هر شماره پورتی. اما می توانید نوع پروتکل و شماره پورت این Rule را تغییر دهید. به این صورت که در بخش Select a Protocol Type باید نوع پروتکل مورد نظر را انتخاب کنید.

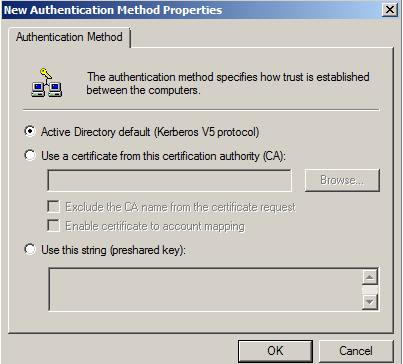

معرفی Authentication Methods

در خصوص عملکرد پروتکل IPSEC اشاره شد دو کلاینت قبل از اینکه بخواهند ارتباطی را با یکدیگر برقرار کنند باید یک یکدیگر را Authenticate نمایند. برای این منظور باید در این Tab تنظیمات Authentication آنها مشترک باشد. تنظیم پیش فرض برای شناسایی پروتکل Kerberos می باشد.

در صورتی که گزینه Add را در این Tab انتخاب کنید می توانید سه روش Authentication را که مطابق تصویرزیر مشخص کنید.

با توجه به این که IPSEC در این سناریو بر روی Domain فعال شده است مسلماً از پروتکل احراز هویت مختص به Domain که Kerberos می باشد استفاده می کند. این روش Secure می باشد و می توانید از این مورد در حال معمول استفاده کنید.

نوع دیگری از احراز هویت مختص به CA سرور می باشد. در شرایطی که در ساختار شبکه CA Server را در اختیار دارید می توانید از این قابلیت برای احراز هویت استفاده کنید.

نوع سوم Authentication مختص به Preshared Key یا همان کلید دستی می باشد. به این صورت که با انتخاب این متد یک کلید که می تواند حرف یا عددی باشد را مشخص می کنید و در کامپیوتر مقابل هم همین تنظیم و همین کلید را تعریف می نمایید و بر این اساس این دو کامپیوتر با استفاده از این کلید که مشخص می کنید یکدیگر را Authenticate می کنند. استفاده از این روش تحت هیچ شرایطی پیشنها نمی شود چون به هیچ عنوان روش Secure نمی باشد.

این امکان وجود دارد که برای Authentication هر سه مورد را انتخاب کنید و با استفاده از کلیدهای up و Downالویت استفاده از این پروتکل ها را مشخص کنید. این تغییر الویت می تواند در سرعت برقراری ارتباط شما و کلاینت های شبکه موثر باشد.

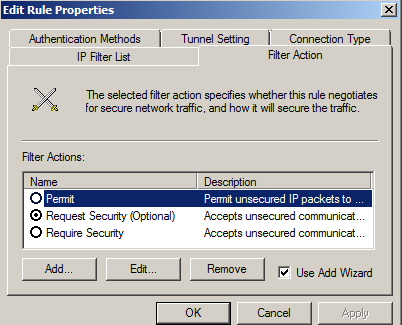

معرفی Filter Action Tab

با انتخاب این Tab تصویرزیر را مشاهده می کنید.

با استفاده از تنظیمات این Tab مشخص می کنید که عکس العمل پالسی که از آن Properties گرفته اید در چه حالتی قرار داشته باشد که در این خصوص یکی از سه حالت موجود در شکل را می توانید تنظیم کنید.

با استفاده از این Tab مشخص می کنید که اگر Data از این Source به سمت Destination ارسال شد با کمک چه الگوریتم و Authentication عمل Encryption بر روی آن انجام شود.

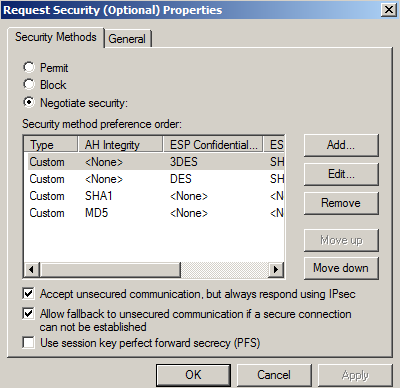

در صورتی که یکی از Filter Action های موجود را انتخاب و گزینه Edit را کلیک تا تصویرزیر را مشاهده کنید.

همان طور که در شکل مشاهده می کنید چندین Security Method به صورت پیش فرض در این بخش ارائه شده است.

به طور نمونه در اولین Method ارائه شده از پروتکل ESP و3DES به جهت Confidentiality استفاده می کنید و جهت Integrity از پروتکل های ESP وSHA1 استفاده می کنید در صورتی که این روش مورد قبول واقع نشود به سراغ دومین روش خواهد رفت. حتی می توانید هر یک از اینSecurity Method های تعریف شده را تغییر دهید برای این منظور باید روش مورد نظر را انتخاب و گزینه Edit را کلیک تا تصویرزیر نمایش داده شود.

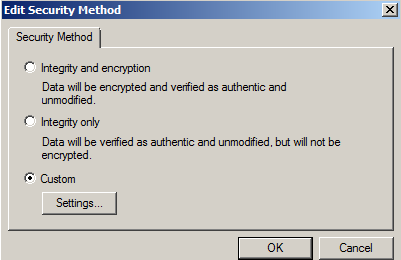

دو روش قابل انتخاب است و گزینه سوم به جهت Custom نمودن تنظیمات مورد استفاده قرار می گیرد.

در حالت اول شما را شناسایی و Data ارسالی را کدگذاری می کند.

در حالت دوم فقط شما را شناسایی می کند اما Data ارسالی کدگذاری نمی شود.

با انتخاب گزینه Custom تصویرزیر را مشاهده می کنید.

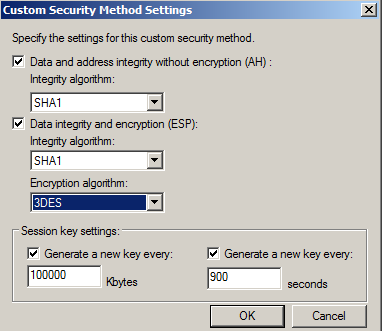

در این بخش می توانید سه نوع تنظیم را انجام دهید. یکی اینکه در خصوص الگوریتم Integrity مشخص کنید در این حالت از کدام یکی SHA1 یا MD5 استفاده شود که اشاره به همان الگوریتم های AH دارد. یا در زمانی که هم Encryption وIntegrity همزمان صورت می پذیرد اگوریتم Encryption از 3DES یا DES استفاده کند و نوع الگوریتم Integrity به چه صورتی باشد. این روش هم اشاره به الگوریتم ESP دارد. در بخش سوم این پنجره می توانید مشخص کنید تولید کلیدی که در Session بین دو طرف ایجاد می شود چند کیلو بایت باشد و این اینکه این کلید هر چند ثانیه یک بار تغییر و یک کلید جدیدی را ایجاد کند.

در پنجره قبل توجه کنید که می توانید Security Method های موجود را الویت بندی کنید که در این خصوص کلیدهای Move up وMove down برای این کار قرار داده شده است. حتی می توانید با استفاده از گزینه Add اقدام به تعریف یک Security Method جدید کنید.

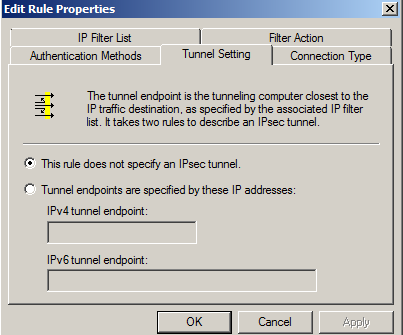

معرفی Tunneling Setting Tab

با انتخاب این Tab تصویرزیر را مشاهده می کنید.

اگر که می خواهید ارتباط IPSEC به صورت End to End برقرار شود به این مفهوم که می خواهید ارتباط بین شما که در نقش Source و Destination می باشد فقط برقرار شود می توانید از تکنیکی به نام Tunnel استفاده کنید.

در حالت معمول این قابلیت غیر فعال می باشد برای اینکه بتوانید ارتباط Tunnel برقرار کنید باید گزینه Tunnel end Points are specified by these IP Address را انتخاب کنید در این حالت دو گزینه مربوط به ip ورژن 4 و 6 فعال می شود و در بخش های مربوط باید IP Address طرف دوم یا Destination را مشخص کنید. البته این تنظیم دو طرفه می باشد و سمت دیگر هم باید همین تنظیمات را انجام دهد و باید IP Address سمت مقابل را در تنظیمات IPSEC خود معرفی کند.

این روش در سناریوهای VPN بسیار استفاده می شود.

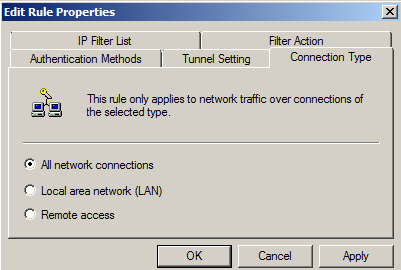

معرفی Connection Type Tab

با انتخاب این Tab تنظیماتی که در تصویرزیر در دسترس است را می توانید اعمال کنید.

با استفاده از این تنظیمات مشخص می کنید که تنظیمات IPSEC که در Tab ها متفاوت اعمال نموده اید بر روی چه نوع Connection یا ارتباطی اعمال شود. در این خصوص سه نوع ارتباط را مشخص شده است.

در این تنظیمات Local Area Network)LAN) اشاره به ارتباطات داخلی شبکه شما دارد. گزینه Remote Access منظور ارتباطات شبکه های Wan می باشد و گزینه اول هم اشاره به تمامی ارتباط های Lan وWan دارد. انتخاب نوع Connection بستگی به سناریوی شما دارد

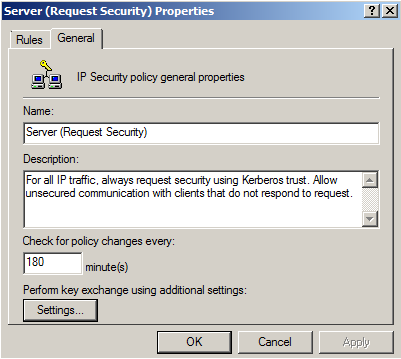

معرفی General Tab

در صورتی که به یاد داشته باشید زمانی که شما به تنظیمات Properties یک IPSEC Policy مراجعه می کنید دو Tab را در اختیار خواهید داشت که یک Tab مربوط به Rules و دیگری General است که در ادامه در خصوص General بحث خواهیم نمود. با انتخاب این Tab تصویرزیر را مشاهده می کنید.

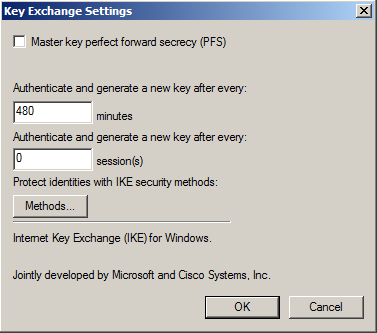

در این بخش اسم انتخابی برای پالسی IPSEC مشخص شده است و می توان تعیین کرد هر چند دقیقه یکبار تنظیمات این Policy بازخوانی یا بررسی شود. با انتخاب گزینه Setting موجود در تصویرزیر را مشاهده می کنید.

با استفاده از تنظیمات این بخش مشخص می کنید که الگوریتم های Encryption و Integrity که در زمان مذاکره دو طرف استفاده می شود چه الگوریتم هایی باشد. دلیل انتخاب این می باشد که Authentication و مذاکره دو طرف IPSEC به صورت کد شده انجام می شود. با انتخاب گزینه Methods می توانید الگوریتم های مورد نظر را اضافه یا حذف کنید.

علاوه بر این مشخص می کنید که در زمان مذاکره دو طرف روش های Authentication بر اساس دقیقه و Session این کلید ارتباطی مجدداً تغییر کند. در تنظیمات این بخش اصطلاحی به نام Diffie-Hellman Group وجود دارد که منظور طول کلید Encryption می باشد.

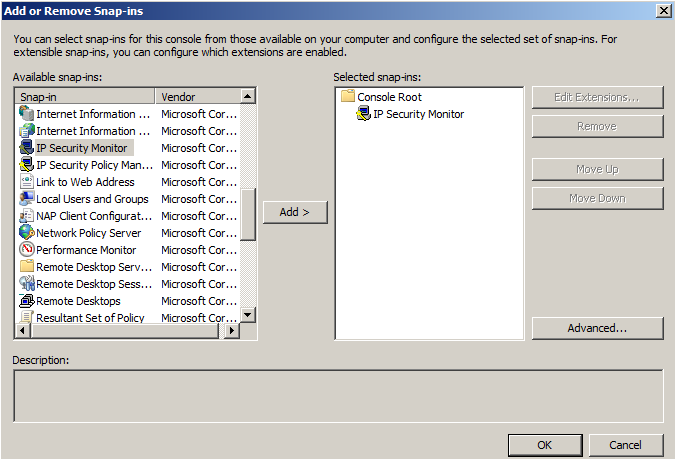

ابزار IPSEC Monitoring

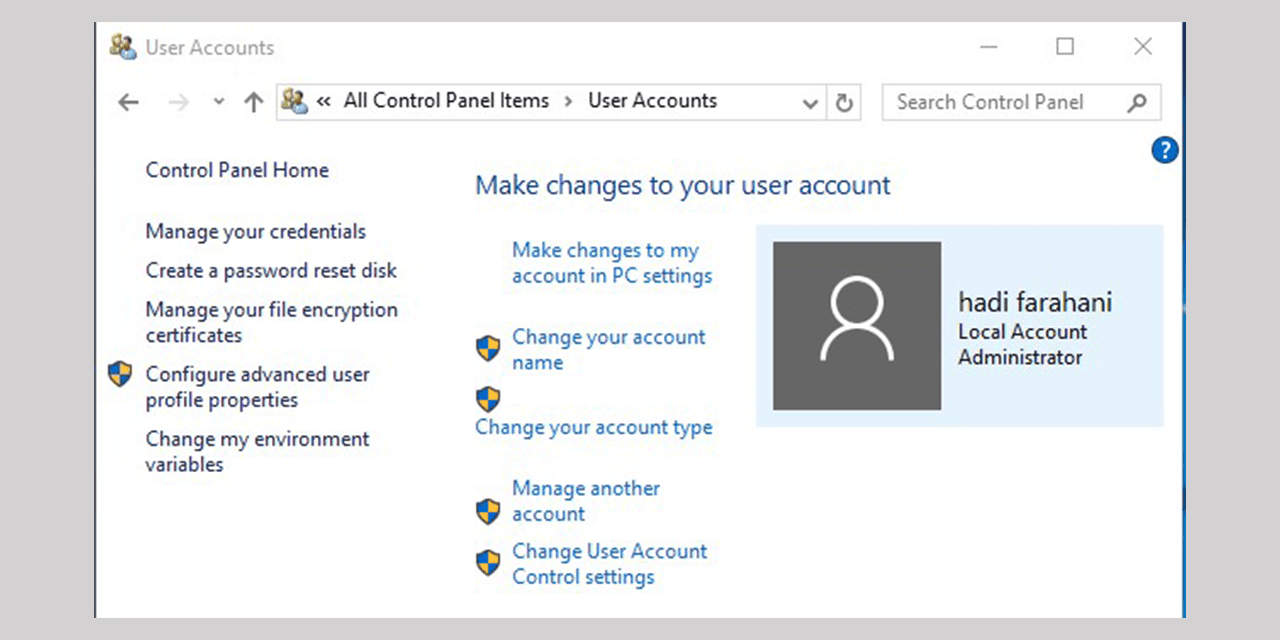

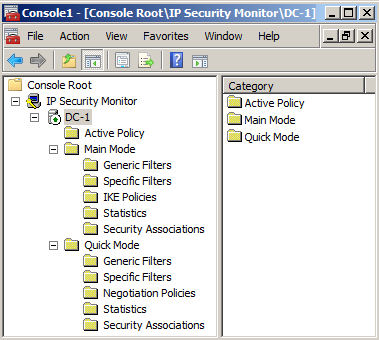

پروتکل IPSEC علاوه بر این تنظیمات دارای یک ابزار جهت مدیریت های ترافیک می باشد. برای دسترسی به این ابزار باید یک کنسول MMC را اجرا و همانند تصویرزیر این ابزارIP Security Monitor را انتخاب و Add کنید.

بعد از این کار باید این ابزار را اجرا تا تصویرزیر را مشاهده کنید.

از این کنسول برای رفع یک سری از مشکلات می توان استفاده نمود. همان طور که در شکل مشخص است این کنسول دارای دو بخش به نام ها Main Mode و Quick Modeمی باشد. این دو بخش در کتاب های تخصصی با نامه های فاز 1 و فاز 2 معرفی می شوند که در این بخش به معرفی این دو فاز خواهیم پرداخت.

توجه کنید که پروسه Negotiation در دو فاز بین Source و Destinationانجام خواهد گرفت. دقت کنید ذکر این مطالب به جهت طراحی شبکه یا Design بسیار مفید و کارآمد می باشد.

فاز 1 با نام IKE Negotiation Mode و یا IKE Main Mode که در داخل کنسول با نام دوم ارائه شده است و فاز 2 با همان نام کنسولی یعنی Quick Mode معرفی می شود.

در این بخش به زخ دادها و اتفاقاتی که در پروسه مذاکره صورت می گیرد به صورت ریز اشاره خواهد شد.

شرایطی را در نظر داشته باشید که کامپیوتر A و B قصد برقراری ارتباط IPSEC را خواهند داشت.

در فاز 1 شرایط به شرح زیر می باشد:

- کامپیوتر A یک Packet را برای کامپیوتر B ارسال می کند.

- IPsec Driver که منظور همان کارت شبکه می باشد در کامپیوتر A ترافیک های Outbound که در تنظیمات IPSec Policy وجود داشت را چک و بررسی می کند تا این Packet که قرار است از کامپیوتر A قرار شود نیازی به Encrypt شدن دارد یا خیر. (شما با استفاده از Filter تعریف می کنید که از یک مبداً مشخص به یک مقصد مشخص بر روی یک پروتکل خاص و یک شماره پورت خاصی اطلاعات کدگذاری شود)

- در این مرحله IPSec Driver یک پیغام به IKE ارسال می کند تا پروسه مذاکره یا Negotiateند را آغاز نماید.

- کامپیوتر A چک می کند تنظیمات Policy را برای IKE Main Mode که شامل Authentication, Diffie-hellman, Encryption و Integrity را چک و آماده و برای کامپوتر B ارسال می کند.

- کامپیوتر A یک پیام IKE را با استفاده از پروتکل UDP و با استفاده از پورت 500 ارسال می کند و از او می خواهد که از پروتکل UDP و پورت 500 استفاده کند.

- کامپیوتر B اطلاعات IKE Main mode که از سمت کامپیوتر A ارسال شده است را دریافت می کند(منظور همان اطلاعات لازم برای شروع مذاکره) وSource IP و Destination IP بسته اطلاعاتی را برای تنظیم بر IKE Policy سمت خود چک می کند تا از فرستنده و گیرنده اطمینان حاصل کند. کامپیوتر B زمانی تنظیمات A را قبول می کند که با پالسی فعال بر آن سازگار باشد.

- اگر کامپیوتر B پالسی های سمت خود را چک نمود و تنظیمات در هر دو طرف سازگار بود یک Secure Connection بین هر دو طرف برقرار شود.

- هر دو کامپیوتر با یکدیگر در گفتگو شرکت نموده و اطلاعات مربوط به Authentication را با یکدیگر تبادل می کنند و در نهایت یک Master Key را برای هر دو طرف ایجاد می کنند و ارتباط Secure آنها برقرار می شود.

اما شرایط در فاز 2 متفاوت و به شرح زیر می باشد:

- کامپیوتر A انجام می دهد یک IKE Negotiation Mode Policy را. به این معنی که به یک نحوی پالسی را انتخاب می کند و یک اطلاعات کاملی از آن پالسی را دریافت می کند به جهت مشاهده روش های برقراری ارتباط بین دو طرف.

- کامپیوتر A برسی می کند مواردی از قبیل الگوریتم های Encryption و integrity و حتی فیلتری که قرار است برای ترافیک کامپیوتر B اعمال شود را چک می کند.

- کامپیوتر B همانند کامپیوترB تنظیمات را با استفاده از گفتگو انجام شده بررسی می کند اگر تطبیقی وجود داشت با تنظیمات سمت مقابل که B است دو Security Association ایجاد می کند که با استفاده از یکی اطلاعات را کدگذاری می کند و با دیگری اطلاعات را از کد خارج می کند که یکی از این SA ها به صورت Inbound و دیگری از نوع Outbound می باشد و هر یک دارای یک شماره پورت مشخص می باشد که به این شماره SPI گفته می شود.

- در این مرحله درایور IPSEC مربوط به کامپیوتر A از یک SA که نوع آن Outbound می باشد استفاده می کند و آن را نشانه می کند و نهایتاً Packet انتخابی را کدگذاری می کند.

- در این مرحله IPSEC Driver اطلاعات Packet را به درایور کارت شبکه تحویل می دهد و کارت شبکه این اطلاعات را بر روی شبکه قرار می دهد و در آخرین مرحله درایور کارت شبکه کامپیوتر B اطلاعات Packet را از روی شبکه دریافت می کند.

- در ادامه SPI Packet به دنبال SA مربوط به خود خواهد گشت. در این مرحله به دلیل اینکه ممکن است چنیدن Sa متفاوت وجود داشته باشد فقط یکی از SA ها مربوط به کلید Encryption می باشد. به این معنی که SA که در مبدا استفاده شده است باید در مقصد هم از همان SA برای از کد خارج نمودن اطلاعات استفاده کند که پیدا کردن این یکی بودن و نبودن SA ها از طرق SPI صورت می پذیرد.

- IPSEC Driver مربوط به کامپیوتر B از SA Inbound برای بدست آوردن کلید مربوطه استفاده می کند تا اطلاعات Packet مربوطه را پردازش کند.

- IPSEC Driver با استفاده از کلید یا الگوریتم Packet دریافتی را از کد خارج می کند و آنها را به لایه Application ارسال می کند.

ابزار Network Monitor

برای مانیتور نمودن کلاینت های موجود در شبکه و سرویس هاای مورد استفاده تا این بخش با چندین ابزار آشنا شده اید نمونه این ابزارها می توان به موارد زیر اشاره نمود.

- Event Viewer

با استفاده از این ابزار می توانید برنامه ها و سوریس های موجود را تحت نظر داشته باشید به این صورت که در این ابزار در نسخه های سروری زمانی که اقدام به نصب یک Role خاصی می کنید در داخل کنسول و در بخش Server Role به راحتی می توانید با استفاده از قابلیت های کنسول Event Viewer اقدام به بررسی یک سری موارد در خصوص همان سرویس داشته باشید.

- Reliability and Performance Monitor

با کاربرد این ابزار در کتاب پیاده سازی عملی ویندوز 7 آشنا شده اید. اما این ابزار به عنوان یکی از ابزارهای قوی و کارآمد در خصوص مانیتور نمودن مورد استفاده قرار می گیرد.

- Network Monitor optional

اما ابزار دیگری که در حاضر به صورت پیش فرض بر روی نسخه 2008 و R2 وجود ندارد مختص به Network Monitor می باشد که به این گونه ابزارها در اصطلاح ابزارهای آنالیز شبکه و یا آنالیز پروتکل اشاره می شود.

شما می توانید این ابزار را با مراجعه به لینک زیر دانلود و نصب کنید.

http://www.microsoft.com/en-us/download/details.aspx?id=6537

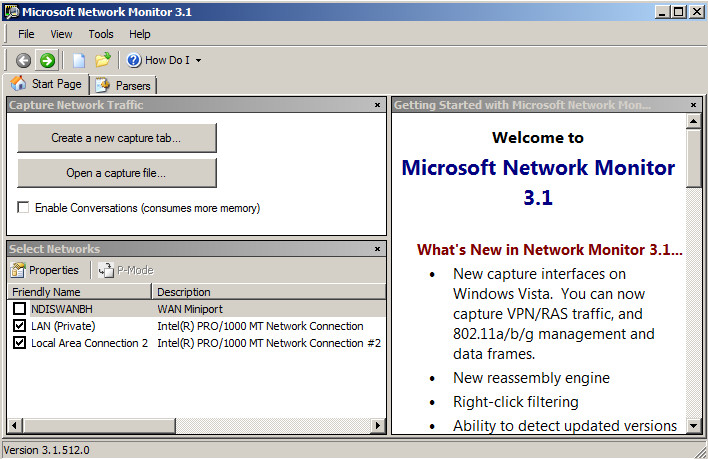

بعد از نصب چنانچه ابزار Microsoft Network Monitor را اجرا کنید تصویرزیر را مشاهده می کنید.

با استفاده از این ابزار می توانید Packet هایی که بر روی این کامپیوتر ارسال و دریافت می شود را Capture کنید. البته امکان مشاهده ترافیک بسته هایی که ما بین کلاینت ها دیگر تبادل می شود هم وجود دارد.

توجه کنید از این ابزار در بحث رفع مشکلات شبکه و حتی مقاصد Hacking استفاده می شود با توجه به اینکه قابلت Capture نمودن بسته های اطلاعاتی وایرلس هم در این نسخه پشتیبانی می شود.یکی استفاده های این برنامه این می باشد که در زمان استفاده از برنامه های مختلف در سطح شبکه شما با مشاهده جزئیات پروتکل های آنها می توانید به شماره پورت آنها پی ببرید و برای تعریف یک سری Rule بر روی فایروال استفاده کنید.

یکی از سناریوهای کاربردی که در شبکه سازمان ها به عنوان دغدغه ای برای مدیران می باشد استفاده کاربران ار ابزارهای چت در حین ساعت های کاری می باشد. با استفاده از این ابزار می توانید پروتکل یا شماره پورت برنامه مورد نظر را مشاهده و آن را بر روی فایروال مسدود کنید. اما شاید برنامه پورت ارتباطی خود را تغییر دهد. در این حالت نمی توانید به خاطر یک برنامه در سطح شبکه تمامی پورت ها را مسدود کنید از طرف دیگر شاید پورتی که این برنامه استفاده می کند با پورت برنامه های موجود در شبکه یکسان باشد.

برای این کار می توانید با استفاده از ابزار Network Monitor ترافیک نرم افزار مورد نظر را Capture و وارد Details مربوط به Packet شوید و بر مبنای مشخصات برنامه اطلاعات را مشاهده کنید و در فایروایل های نرم افزاری مایکروسافت که می تواند ISA و یا TMG باشد در فیلترینگ لایه Application وارد و بر اساس اطلاعات بدست آمده آنرا مسدود کنید و در این شرایط با توجه به اینکه در لایه Application آن را Deny نموده اید امکان استفاده از اینترنت برای آن مسدود می شود.

اما جهت استفاده از ابزار Network Monitor باید یک سری تنظیمات را در آن اعمال کنید.

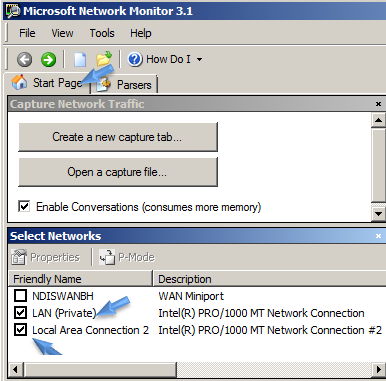

تنظیمات Network Monitor

شما بعد از اینکه وارد کنسول شوید باید به جهت مشاهده ترافیک های ارسالی و دریافتی کارت شبکه مورد نظر را انتخاب کنید. برای کار در داخل کنسول مطابق تصویر به Start Page Tab مراجعه و در بخش Select Network کارت شبکه ای که می خواهید ترافیک آن را مشاهده کنید تیک بزنید.

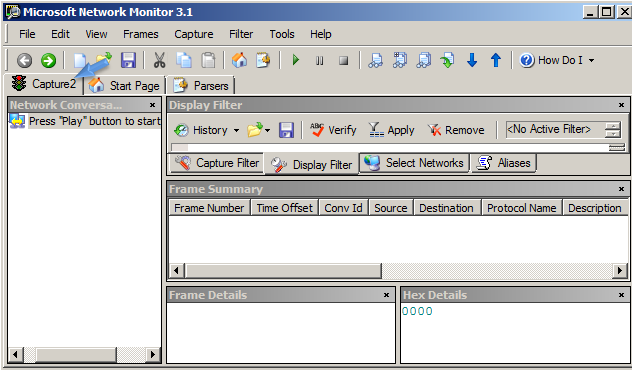

در ادامه در صورتی که داخل همین کنسول در بخش Start Page گزینه Create a new capture Tab را انتخاب کنید یک Tab جدید همانند تصویرزیر ایجاد می شود.

همان طور که مشاهده می کنید یک Capture Tab نمایش داده می شود که آیکون آن یک چراغ راهنمایی می باشد که در حالت نرمال به رنگ قرمز می باشد و به این معنی است که در حالت غیر فعال می باشد. برای غعال کردن عمل Capture می توانید کلید F10 را انتخاب یا اینکه بر روی Capture Tab کلیک و گزینه Start را انتخاب کنید.

زمانی که شما start را انتخاب کنید تغییراتی در بخش هایی از این کنسول نمایش داده می شود که در ادامه توضیح داده می شود. در داخل این کنسول زمانی که شما آن را فعال می کنید چنیدن بخش اصلی وجود دارد که در تصویرزیر به آنها اشاره شده است.

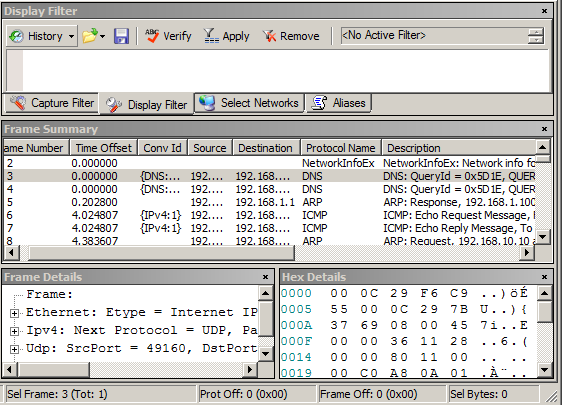

در این بخش Display Filter را مشاهده می کنید. این بخش دارای سه جدول اصلی می باشد که شامل Frame Summary, Frame Details و Hex Details است. اطلاعاتی که می توانید مشاهده کنید شماره Packet و اینکه از چه مبدا به چه مقصدی و توسط چه شماره پورت و پروتکلی ارسال می شود. اما در صورتی که در بخش Frame Summary اقدام به انتخاب یکی از Pack ها کنید در بخش Frame Details اطلاعاتی با جزئیات بیشتر در خصوص همان Packet انتخاب شده نمایش می دهد و نهایتاً در جدول Hex Details این جزئیات به زبان Hex قابل مشاهده است.

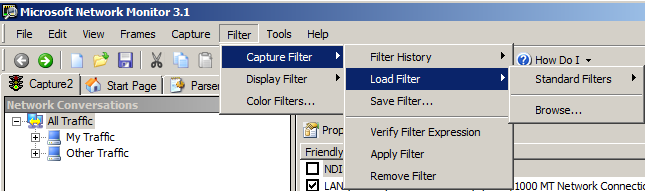

اما در حالت معمول تمامی ترافیک های ارسالی و دریافتی را مشاهده می کنید. برای اینکه بتوانید یک ترافیک خاصی را Capture کنید باید از قابلیت Filtering استفاده کنید. برای این منظور همانند تصویرزیر بر روی Filter Tab مراجعه و مسیر مشخص شده را طی تا بتوانید یک ترافیک مشخصی را Load کنید.

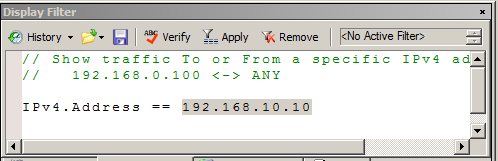

در بخش Start Filters فقط یک ترافیک مشخصی را که انتخاب کنید در داخل کنسول همان ترافیک نمایش داده می شود. به طور مثال زمانی که مشخص می کنید ترافیک IPv.4 Address نمایش داده شود در داخل کنسول تصویرزیر را مشاهده می کنید.

در بخش Display Filter مشخص می کنید که ترافیک IPv.4 مربوط به کدام کلاینت نمایش داده شود. IP Address مورد نظر را مشخص و گزینه Apply در این بخش را انتخاب می کنید. در این حالت فقط ترافیک های ارسالی و دریافتی کامپیوتر با IP Address مشخص شده نمایش داده می شود. مابقی تنظیمات موجود در این ابزار به سادگی قابل درک می باشد.