آموزش راه اندازی VPN Site To Site

آموزش راه اندازی VPN Site To Site

راه اندازی VPN Site To Site یکی مواردی است که میتوانید برای راه اندازی VPN کانفینگ نمایید. علت استفاده از Remote Access این می باشد که کاربران شما از لحاظ بستر شبکه و موقعیت فیزیکی در دوحالت می توانند به شبکه Domain شما login نمایند. در این محتوا قصد داریم به بررسی کانفینگ VPN Site To Site در شبکه بپردازیم و پس از بررسی آن با نحوه نصب و راه اندازی VPN Site To Site آشنا شویم. در این آموزش تصویری همراه Goexam باشید.

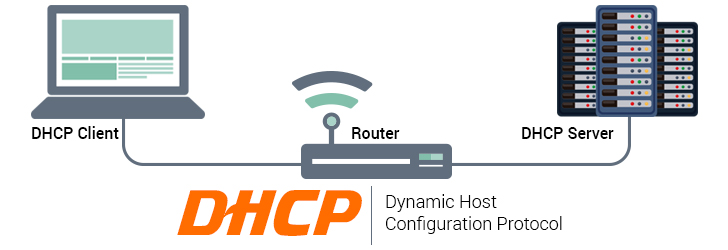

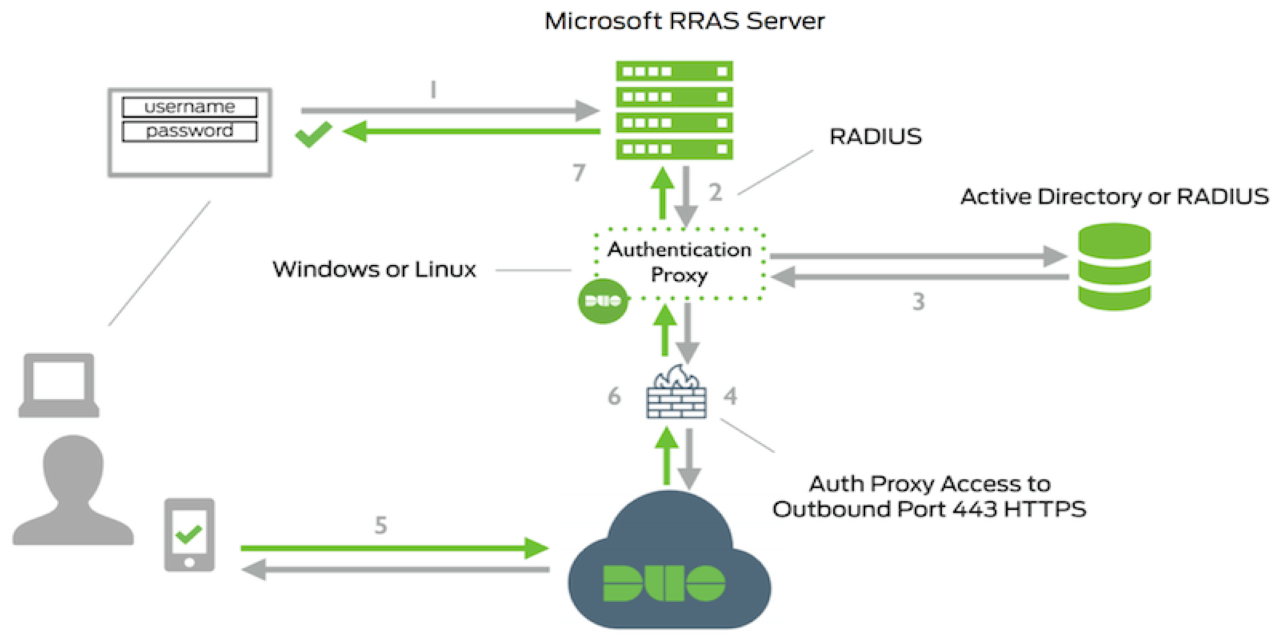

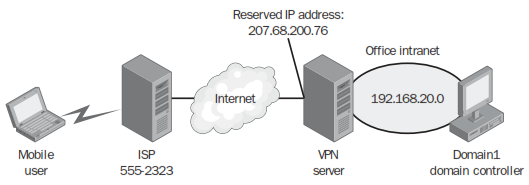

در بخش های قبل با نوعی از Vpn Connection به نام Dial-up Connection آشنا شدید که یک کلاینت با استفاده از یک RAS به یک Vpn سرو متصل می شود و نهایتاً به شبکه دسترسی داشت. نمونه این سناریو تصویرزیر می باشد.

مشاهده می کنید یک کلاینت با استفاده از یک RAS سرور که در این سناریو سرور ISP می باشد با استفاده از اینترنت مستقیماً به Vpn server شبکه متصل می شد و نهایتاً بعد از احراز هویت دسترسی او بر اساس Connection Policy و Network Policy به منابع شبکه داده می شد.اما در ادامه با نوع دیگری از ارتباط Vpn آشنا خواهید شد که نام های متفاوتی برای آن در نظر گرفته شده است.از این نوع Vpn عموماً در یک سناریو کاربردی استفاده می شود آن هم زمانی است که دو شرکت Partner یکدیگر می شوند و یا اینکه دو دفتر از یک شرکت در دو نقطه قرار خواهند داشت و قرار است با یکدیگر تبادل اطلاعاتی را داشته باشند و این تبادل اطلاعات موقت نمی باشد. تصویرزیر نمونه ای از این سناریو می باشد.

اما این حالت مستلزم این می باشد که یک Connection به صورت مداوم در این میان برقرار باشد و اینکه این ارتباط برقرار شده دارای امنیت یا Security بالاتری باشد. در این سناریو شرایط به این صورت است باید دو VPN سرور با یکدگیر ارتباط برقرار نمایند. در حالت های قبل یک کلاینت را به سروری متصل می کردید و این کلاینت می توانست از منابع شبکه استفاده کنید اما در این سناریو دو Private Network را به یکدیگر متصل می کنید که کلاینت های هر دو Network به کلاینت های شبکه مقابل بر اساس policy هایی که مشخص می کنید.برای اینکه RRAS را در نقش یک Vpn سروری راه اندازی کنید که بتواند با یک Vpn سرور دیگری ارتباط داشته باشد همانند بخش های قبل نیازمند استفاده از کنسول Routing and Remote Access خواهید بود. بعد از اجرای این کنسول همانند دفعات قبل بر روی نام سرور موجود در این کنسول راست کلیک و گزینهConfigure and enable Routing and Remote access را انتخاب تا تصویرزیر نمایش داده شود.

در این Wizard گزینه اول (Remote Access (Dial-up or VPN را انتخاب تا تصویرزیر نمایش داده شود.

در این بخش گزینه Vpn را انتخاب کنید. در توضیحات این گزینه اشاره شده است که Vpn server می تواند Connection های Remote client را با استفاده از بستر اینترنت دریافت می کند. گزینه Next را انتخاب تا تصویرزیرنمایش داده شود.

نکته ایی که حائز اهمیت است میتوانید برای کسب اطلاعات بیشتر به صورت رایگان در دوره آموزشی MCSA 2016 شرکت نمایید.

باید کارت شبکه ای که ارتباط با اینترنت برقرار می کند انتخاب و گزینه Next را کلیک تا تصویرزیر نمایش داده شود.

همانند دفعات قبل باید نحوه دریافت IP Address برای کلاینت هایی که به صورت Remote متصل می شوند را مشخص کنید. توضیحات این بخش در قبل ارائه شده است. گزینه Next را انتخاب تا تصویرزیر را مشاهده کنید.

باید مشخص کنید که اهراز هویت باید به چه صورتی و توسط چه سروری انجام شود. گزینه Next را انتخاب تاتصویرزیر را مشاهده کنید.

گزینه Finish را انتخاب تا یکی از سرور ها در نقش Vpn سرور آماده شود.

اما سه نکته که در هر دو سمت Vpn سرور باید مدنظر داشته باشید به شرح زیر می باشد:

- زمانی که به Properties مختص به RAS سرور مراجعه کنید تصویرزیر را مشاهده خواهید کرد.

در این General Tab حتماً باید گزینه LAN and Demand-dial Routing فعال باشد و گزینهIPv.4 Remote access server آن باید انتخاب شده باشد.

- نکته دوم این می باشد که در همین تنظیمات باید در 4 Tab که تنظیمات آن در تصویرزیر مشخص است گزینه Enable IPv.4 Forwarding فعال باشد.

اما برای اینکه RRAS را در نقش یک Vpn سرور پیکربندی کنید باید همانند تصویر در داخل کنسول بر روی گزینه Network Interface راست کلیک و گزینه New Demand-dial Interface را انتخاب کنید.

با انتخاب این گزینه Wizard را همانند تصویرزیر را مشاهده می کنید.

با استفاده از این تنظیمات می توانید یک Connection از نوع Demand-dial برای ارتباطRouter to Router ایجاد کنید. برای این منظور گزینه Next را انتخاب تا تصویرزیررا نمایش داده شود.

در این مرحله از یک Name را درخواست می کند.در شکلی که در اول این مبحث ارائه شد مشاهده نمودید که یکی از شبکه ها در تهران قرار دارد و شبکه دیگری که قرار است به عنوان VPN سرور راه اندازی شود در شهر Tabriz است. در حال پیکربندیVPN سرور دفتر تبریز هستید پس اسمی را برای VPN سرور انتخاب کنید که متناسب با همان دفتر و شهر باشد به این دلیل که بعدها با این نام بسیار سرو کار خواهید داشت.

زمانی که شما این Wizard را تکمیل کنید برای شما یک User با همین نام در ساختار Active Directory ایجاد می شود و سمت دیگر سروری که همان Tabriz می باشد با استفاده از مجوزی که به این user داده می شود می تواند به سرور Tehran دسترسی داشته باشد.

بعد از مشخص نمودن نام مورد نظر گزینه Next را کلیک تا تصویرزیر را مشاهده کنید.

در این قسمت باید نوع Connection را مشخص کنید گزینه VPN را انتخاب و گزینه Next را کلیک تا تصویرزیر را مشاهده کنید.

در این بخش باید مشخص کنید که ارتباط Vpn تهران و سمت تبریز با استفاده از چه پروتکلی برقرار شود. در خصوص تفاوت های PPTP وL2TP در ادامه بحث خواهد شد. اما توجه کنید که L2TP به دلیل اینکه از IPSEC استفاده می کند امنیت بیشتری دارد. در این بخش گزینه Automatic را انتخاب کنید تا در سمت Vpn سرور تبریز هر پروتکلی انتخاب شد مشکلی وجود نداشته باشد.

گزینه Next را انتخاب تا تصویرزیر را مشاهده کنید.

قبل از توضیح این گزینه به نکات زیر دقت کنید.

این نوع Vpn یک ارتباط Point to Point می باشد و به هر سمت ارتباط یک End Point گفته می شود.

هر دو طرف می تواند یک شماره تلفن استفاده کنند یا اینکه یک IP Address را استفاده کنند مهم این می باشد که هر دو سمت مشخص باشد. در این سناریو کارت شبکه سمت اینترنت (Public) از یک Public IP Address استفاده شده است.

اما در این بخش می خواهد که Destination یا همان End Point سمت مقابل که در این IP Address می باشد را مشخص کنید.

در این قسمت Public IP آدرسی که بر روی کارت شبکه Public مربوط به Vpn سرور تبریز است را وارد و گزینه Next تا تصویرزیر مشاهده شود.

در ادامه هر دو گزینه موجود در تصویر را انتخاب کنید. در خصوص این گزینه ها اشاره خواهد شد.

گزینه Next را انتخاب تا تصویرزیررا نمایش داده شود.

در این بخش باید یک Static Route را تعریف کرد. با استفاده از این Route مشخص می کنید باIP آدرسی که به عنوان End Point مشخص نموده اید قرار است به کدام شبکه متصل شوید.

مسلماً هر Network و شبکه ایی یک Gateway را دارد. در پیاده سازی شبکه اول شبکه را طراحی می کنید و یک Gateway را به آن اختصاص می دهید اما در این سناریو با دادن IP آدرس اقدام به معرفی Gateway آن شبکه نموده اید و در این بخش باید اصل شبکه را مشخص کنید.

در واقع مشخص می کنید که شبکه دفتر تهران می خواهد به چه شبکه ای در Tabriz متصل شود. باید رنج IP آدرس های را مشخص کنید. توجه کنید که در شبکه تبریز یک DHCP سرور وجود دارد که بر روی آن دو Scope تعریف شده است. این دو Scope از رنج های 192.168.0.0 و 172.16.0.0 به کلاینت های شبکه آدرس دهی می کند.بر همین اساس دو Static Route را با استفاده از گزینه Add همانند تصویرزیرمشخص می کنید.

حتماًMetric را برای آن مشخص کنید به این دلیل که از سرور 2008 به بعد این قابلیت را ارائه می کند که پشت سر یک Vpn سرور به چندین شبکه Subnet شده هم متصل شوید.

بعد از مشخص کردن این تنظیمات گزینه Next را انتخاب تا تصویرزیر را مشاهده کنید.

در این بخش باید Dial-in Credentials را مشخص کنید.

در ارتباطات Vpn از نوع Site to Site دو نوع Credentials وجود دارد که یکی از نوع Dial-in و دیگری از نوع Dial-out است. توجه کنید Dial-in Credentials مجوزی و اعتباری است که با استفاده از آن مجوز user ها یا Vpn سرورهای دیگر می توانند به Vpn سرور متصل شوند.اما Dial-out Credentials مجوزی می باشد که با استفاده از آن مجوز می توانید به VPN سرورهای دیگر متصل شوید.با توجه به این سناریو دفتر تهران قرار است که به دفتر تبریز متصل شود و بالعکس. در این شرایط اگر پیکربندی سرورها به درستی صورت نگیرد امکان اینکه ارتباط به صورت یک طرفه انجام شود وجود دارد.اگر هر دو تعریف Dial-in وDial-out را در کنار یکدیگر قرار دهید متوجه خواهید شد کهDial-in Credential دفتر تهران به عنوانDial-out سرور تبریز قرار می گیرد وDial-in سمت شبکه تبریز به عنوان Dial-out سرور شبکه تهران قرار می گیرد.

درواقع Dial-in مجوزی است که اجازه را به دیگران می دهد که به شبکه یا سرور شما متصل شوند و Dial-out همان چیزی است که استفاده می کنید تا به سرور یا شبکه های دیگر متصل شوید.شاید درک این مفاهم مقداری پیچیده و مشکل باشد اما برای پیکربندی نکاتی کلیدی و مهم است.در این بخش user Name مشخص نمی کنید و این user همان نامی است که در اول Wizard انتخاب نموده اید و در ادامه فقط پسورد را وارد و گزینه Next را انتخاب تصویرزیر را مشاهده کنید.

اطلاعاتی که در این بخش وارد می کنید همان اطلاعاتی می باشد که Vpn server دفتر تبریز به عنوان Dial-in در Wizard ایجادVpn سرور تعریف می کند. بر همین اساس اطلاعات این بخش را باید با استفاده از تنظیماتی که درVpn سرور تبریز انجام شده است تکمیل کنید. توجه داشته باشید که اسم Domain موجود در شبکه تبریز را باید معرفی کنید.

بعد از پر نمودن اطلاعات گزینه Next را کلیک کنید تا تصویرزیر نمایان شود.

بر روی گزینه Finish کلیک و به کنسول در بخش Network Interface مراجعه تاتصویرزیر را مشاهده کنید.

در تصویرزیر مشخص است یک Interface از نوع Demand-dial ایجاد شده است. علاوه بر این همانند شکل زیر در ساختار Active Directory یک User Account با همین مشخصات ایجاد شده است.

در صورتی که از این user یک Properties بگیرید و به Dial-in Tab مراجعه کنید در اولین تنظیم تصویرزیر را مشاهده خواهید کرد.

در این شکل تنظیم Network Access Permission این User خاص بر خلاف دیگر کاربران در حالت Allow Access می باشد.

اما در شبکه تبریز باید همین مراحل را طی کنید با اندکی تفاوت که به شرح زیر می باشد:

Interface Name را باید Tabriz-Vpn انتخاب کند به این دلیل که در تنظیمات RAS سرور تهران برای آن اسم Tabriz-VPN را تعریف نموده است.تنظیم دیگر مختص به IP Address بود که تعریف می شد و باید Public IP آدرسی که بر روی VPN سرور تهران تنظیم شده است را وارد کنید.در تنظیمات Static Route باید آدرس های شبکه پشت Vpn سرور همان محل را وارد کنید.در بخش Dial-out Credentials باید اطلاعات مختص به User که در Vpn سرور Tehran ایجاد شده است را مشخص کنید. نام Domain شبکه تهران تعریف می کنید.بعد از اینکه این تنظیمات در هر دو Vpn سرور اعمال شد در صورتی که در هر سمتی بر رویDemand-dial Interface ایجاد شد همانند تصویرزیر راست کلیک و گزینه Connect را انتخاب نمایید. چنانچه تنظیمات صحیح باشد این ارتباط باید برقرار شود.

بعد از اینکه Demand-dial Connection را ایجاد کنید و بر روی Connection راست کلیک و گزینهSet Credentials را انتخاب تا تصویرزیر را مشاهده کنید.

چنانچه در تنظیمات Credentials که به این Connection تعریف نموده اید در تنظیمات dial-out می توانید تنظیمات را در این بخش مجدداً اصلاح کنید.

نکته که وجود دارد در بعضی اوقات زمانی که اسم Domain را در تنظیمات شکل فوق وارد می کنید به این دلیل که اسم Domain دو بخشی است این ارتباط برقرار نمی شود در این شرایط بهتر است که اسم Domain را بدون پسوند آن وارد کنید.در صورت غیر فعال نمودن می توانید از گزینه Disable استفاده کنید.همان طور که در شکل مشاهده شد یکی از گزینه ها زمانی که بر روی یک Demand-dial Connection راست کلیک می کنید گزینه Set IP Demand-Dial Filter می باشد که با استفاده از آن می توانید یک فیلترینگ بر اساس سه پارامتر Source , Destination و Port اعمال کنید. با انتخاب این گزینه تصویرزیر را مشاهده می کنید.

برای تعریف یک فیلترینگ باید گزینه New را انتخاب تاتصویرزیر را مشاهده کنید.

کاربرد این بخش را در سناریو زیر می توانید درک کنید.

اگر پروتکل TCP را فیلتر کنید دیگر کلاینت های هر دو سمت نمی توانند با استفاده از مرورگر یکدیگر را مشاهده کنند.

به این دلیل که HTTP در لایه چهرم با استفاده از پروتکل TCP فعالیت می کند.با استفاده از این قابلیت می توانید دسترسی یک Network به Network دیگر را block کنید.گزینه دیگری که به عنوان تنظیم در خصوص یک Demand-dial Connection می توانید ایجاد کنید در خصوص Dial-out Hours می باشد که با انتخاب این گزینه تصویرزیررا مشاهده می کنید.

با استفاده از این قابلیت مشخص می کنید که این ارتباط Vpn از چه ساعتی تا چه ساعتی برقرار باشد. با استفاده از این قابلیت، اتوماتیک ارتباط برقرار می شود و در ساعت مشخص شده قطع می گردد.